Inleiding

Het komt steeds vaker voor dat bedrijven meer en meer gebruik gaan maken van SAAS applicaties. Denk bij SAAS applicaties aan applicaties die afgenomen worden bij 3e partijen een aantal voorbeelden hiervan zijn: Docusign, Adobe creative cloud, Atlassian (Jira etc.) en zo zijn er nog een aantal. Waarbij voorheen dit soort applicaties altijd aangesloten werden op ADFS is het tegenwoordig (mits de configuratie het toe staat) mogelijk om dit soort applicaties aan te sluiten of te integreren met Azure Active Directory. Wanneer we dit doen krijgen we er een berg veiligheidsmaatregelen bij welke we kunnen toepassen op de aangesloten applicaties. Om dit op de juiste manier te configureren is het wellicht een goed idee om te kijken naar de BIV classificatie.

Wat is een BIV classificatie

Diverse bedrijven in Nederland maken gebruik van een BIV classificatie of ook wel de CIA Triad in het engels. Een BIV-classificatie of BIV-indeling is een indeling die binnen de informatiebeveiliging wordt gehanteerd, waarbij de beschikbaarheid (continuïteit), de integriteit (betrouwbaarheid) en de vertrouwelijkheid (exclusiviteit) van informatie en systemen wordt aangegeven. BIV is het acroniem voor Beschikbaarheid, Integriteit, Vertrouwelijkheid.

CIA triad is het Engelstalige acroniem voor BIV. Deze staat voor confidentiality, integrity en availability.

SAAS applicaties

Wanneer we dit terugvertalen naar de Saas applicaties die we aan willen sluiten is het een goed idee om dit soort applicaties een classificatie mee te geven. Onze mening is dat de bi(V) Vertrouwelijkheid hierin leidend moet zijn. Dit gaat immers over het soort data wat er in de SAAS applicatie verwerkt wordt. Wanneer we dit doen kunnen we vervolgens ook een "groepering" maken voor het soort applicaties gecombineerd met de BIV classificatie. Dit kunnen we uiteindelijk weer vertalen naar Conditional Access policy's

Configuratie voorbeeld

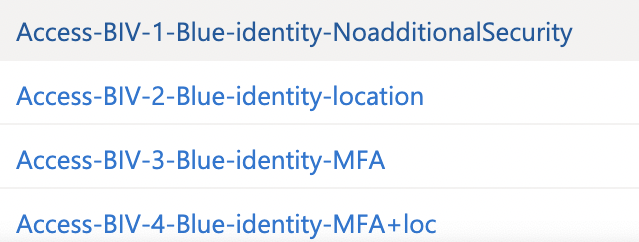

Om dit te implementeren kan de volgende standaard gebruikt worden.

- BIV-1 = Geen additionele veiligheidsmaatregelen

- BIV-2 = locatie gebonden veiligheidsmaatregelen

- BIV-3 = MFA gerelateerde veiligheidsmaatregelen

- BIV-4 = MFA + Locatie gebonden veiligheidsmaatregelen

Wanneer we deze veiligheids maatregelebn handteren binnen conditional access kunnen we de maatregelen bundelen in een policy en deze vervolgens toepassen op de aangesloten SAAS Applicaties.

Een overzicht van deze regels zal er als volgt uitzien.

Wanneer wij conditional access regels aanmaken gebruiken wij in de naamconventie altijd verschillende sets aan kenmerken zodat wij weten waarvoor deze regels gebruikt worden..

De regel bestaat uit de volgende set

[Access]-[BIV-1]-[Blue-Identity]-[NoadditionalSecurity]

Dit vertaald zich naar

[Soortpolicy]-[Typeclassificatie]-[bedrijfsnaam]-[Securitymaatregel]

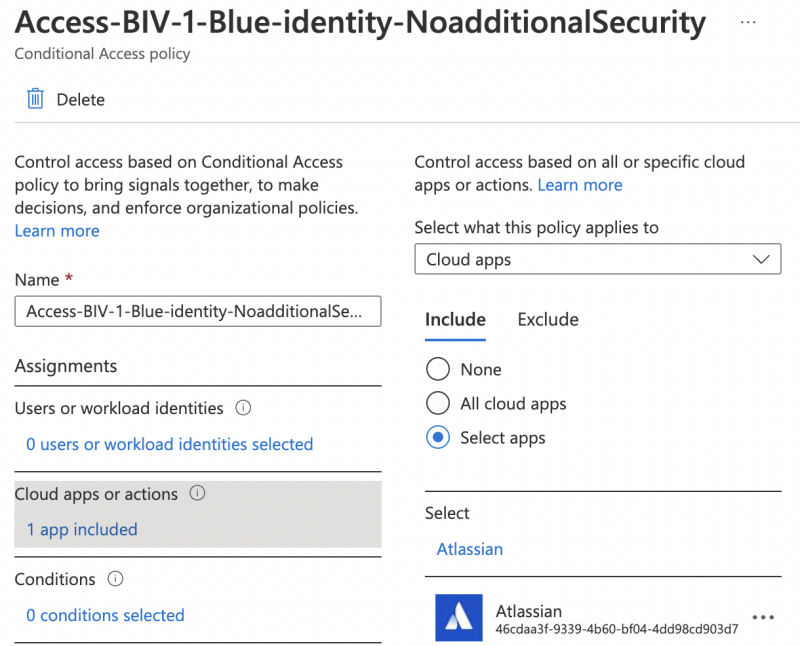

Wanneer de Conditional Access regels zijn aangemaakt kunnen de applicaties gekoppeld worden en kunnen deze policy toegewezen worden aan de personen die hier gebruik van maken.

Let erop dat ook hierbij gekeken wordt naar wie toegang nodig heeft tot deze applicatie. Vanuit een Identity en Access management perspectief is het nooit goed om teveel rechten of toegang te verlenen aan gebruikers. Zorg er dus voor dat je ook hier goed naar kijkt.

Wil je hier meer over weten? Laat dan een berichtje achter. Of neem contact met ons op.